Así fue como el 'Hacker del Sombrero Negro' se le escapó a la justicia

Desde inicios de marzo funcionarios del Gobierno le perdieron el rastro a Carlos S.P., el hacker investigado en la Fiscalía por robar información de más de 50 entidades públicas y privadas.

Imagen de cuenta de redes sociales del Hacker del Sombrero Negro

Captura

Autor:

Actualizada:

Compartir:

Por falta de preparación de los agentes fiscales, falta de protocolos para fijar las evidencias y la descoordinación entre organismos de seguridad, el llamado 'Hacker del Sombrero Negro' se ha escondido y las autoridades ahora no encuentran su rastro.

Todas estas brechas y debilidades son aprovechadas por los delincuentes cibernéticos, que difícilmente acaban siendo llevados a juicio y sentenciados por sus delitos en Ecuador.

'Uroborox', 'Hotarus Corp' y el 'Hacker del Sombrero Negro' parecen personajes distintos, pero no lo son. Detrás de estos seudónimos se oculta Carlos S.P., a quien las autoridades han identificado como la persona que vulneró más de 50 instituciones públicas y privadas, desde 2021, con fines extorsivos.

Aunque solo tres denuncias sobre presuntos delitos informáticos se han formalizado desde 2017 -con nombres y apellidos- la Fiscalía aún no ha podido armar un caso sólido contra este hacker, pese a los indicios presentados en su contra.

Las demandas no han prosperado más allá de la indagación previa, por lo que los detalles del caso se mantienen en reserva en Fiscalía.

Pero el 'Hacker del Sombrero Negro' ha desaparecido, en medio del desconcierto y la frustración de los investigadores que le pisaban los talones.

Funcionarios que siguen de cerca esta investigación admiten que algunos factores impiden que los responsables de estos delitos respondan judicialmente por ellos.

Entre los factores que ponen cortapisas a la acción de la Justicia citan:

- La ausencia de protocolos para acopiar y fijar evidencias en caliente para su apropiada judicialización.

- Falta de capacitación técnica de los fiscales y funcionarios judiciales para realizar este tipo de pesquisas.

- Descoordinación y la poca o nula cooperación entre los organismos de control.

- Ausencia de una legislación especializada, en armonía con normas internacionales, y la falta de una política estatal, que se está afinando desde el gobierno anterior.

Celos y desconfianza

Agentes de inteligencia que monitoreaban las actividades de Carlos S.P. desde 2021, le perdieron el rastro la segunda semana de marzo.

En un reciente reportaje, PRIMICIAS publicó el alcance de las operaciones delictivas de este conocido pirata informático.

Pese a la amenaza que representa, policías y militares que investigan delitos cibernéticos confirmaron a este medio que persisten los celos y desconfianza entre el personal de ambas entidades.

En general no intercambian información sobre estos casos, aunque atentan contra la seguridad del Estado y el patrimonio de las empresas.

"Tenemos poco entendimiento y colaboración entre la Policía y Fuerzas Armadas. Cada entidad rema para su lado, no para potenciar las operaciones como un equipo frente a las amenazas cibernéticas", reconoce un oficial de la Policía.

También existe desconfianza frente al Centro de Inteligencia, "por su poca estabilidad, cambian constantemente a sus cabezas y a su personal especializado", agrega la misma fuente.

Un uniformado de Fuerzas Armadas pone como ejemplo de esta descoordinación lo que ha pasado en la investigación del hacker Uroborox.

"Por este caso hemos tenido reuniones, pero no intercambiamos datos ni articulamos una operación conjunta", comenta.

Uroborox no trabaja solo

Fuentes de la Fiscalía confirmaron que la última denuncia contra Carlos S. P. ingresó en febrero de 2022 por la supuesta vulneración al sistema informático del Banco del Austro.

En 2021, otra entidad bancaria había interpuesto una denuncia por el mismo delito contra el mismo individuo, con datos concretos sobre la trazabilidad de sus acciones criminales.

Desde 2015, el 'Hacker del Sombrero Negro' ha violentado los sistemas de la Policía, una cooperativa de ahorro y crédito, el Instituto Ecuatoriano de Seguridad Social, el Banco Central y la petrolera estatal Petroecuador, entre otras instituciones.

Llevó a cabo estos delitos informáticos cuando era agente de la Secretaría de Inteligencia (Senain), de donde salió en 2017, pero con las manos llenas.

De la Senain este pirata sustrajo paquetes de datos, considerados secretos, que luego ha intentado vender en distintas cuentas de redes sociales, exigiendo rescates millonarios en Bitcoins, que son difíciles de rastrear.

La Policía y Fuerzas Armadas siguen la ruta de sus sistemáticas vulneraciones informáticas, así como sus conexiones, lugar de residencia y actividades profesionales.

Así establecieron que Carlos tiene 31 años de edad, que nació en Quito, donde residía hasta hace poco, que está casado y que es autodidacta. No tiene ningún título académico.

Este hacker se da el lujo de tener un RUC activo y una empresa a su nombre, cuya actividad económica registrada es la venta al por mayor de equipos eléctricos, como motores y transformadores y cables, entre otros.

En los archivos del Consejo de la Judicatura aparecen juicios en su contra por:

- Ataque o resistencia.

- Alimentos con presunción de paternidad.

- Cobro de pagaré a la orden.

¿Ataque político?

Desde febrero de 2021, Uroborox o el 'Hacker del Sombrero Negro' empezó un sostenido ataque contra instituciones públicas, bancos y emisoras de tarjetas de crédito. No actuó solo.

En la etapa de la divulgación y subasta de los datos robados tuvo el apoyo de otro hacker, identificado como Marco C., oriundo de Guayas, casado, de 30 años de edad.

Marco C. fue guardiamarina de la Armada ecuatoriana, de donde fue dado de baja por su escaso rendimiento académico.

Los investigadores no descartan que detrás de sus operaciones existan otros cabecillas, a los que buscan identificar por sus probables conexiones con grupos políticos.

Entre los primeros blancos de las acometidas de Uroborox estuvieron dos bancos, que debieron apagar buena parte de sus servidores para detectar cómo fueron vulnerados sus sistemas, según fuentes del Gobierno.

La operación derivó en el colapso de "la atención a miles de clientes, que tenían problemas para realizar todo tipo de transacciones", dijo a PRIMICIAS un investigador que pidió la reserva de su nombre.

Ante las arremetidas constantes de los delincuentes cibernéticos, que en diciembre de 2021, también atacaron los sistemas de la Armada, el Gobierno acelera la aprobación de la política de ciberseguridad, que es impulsada por la ministra de Telecomunicaciones, Vianna Maino.

Maino reconoce que los ataques cibernéticos son un verdadero dolor de cabeza para el Estado. Hace falta una estrategia transversal de prevención y reacción oportuna y eficaz que involucre a todo el sector público.

El eje de este plan es la política de ciberseguridad, que debería aprobarse hasta mayo próximo, incluye los avances que el gobierno anterior hizo en esta materia.

El Estado camina y la delincuencia, vuela

Entre tanto, los hackeos a las entidades públicas continúan. Uno de los problemas de fondo están la obsolescencia de los equipos (hardware) y las restricciones presupuestarias para adquirir bienes de larga duración, así como licencias de software, indispensables para impedir el robo de información sensible.

Los organismos a cargo de identificar, generar alertas e investigar estos delitos son el Ecucer, del Ministerio de Telecomunicaciones, el Comando de Ciberdefensa de las Fuerzas Armadas, la unidad de Ciberdelitos de la Policía, y de Ciberinteligencia del CIES.

Luego de Brasil, Ecuador es el segundo país que recibe más ataques informáticos de toda la región, según fuentes oficiales.

Y no se trata de un hecho casual, pues el país se ubica en el puesto 119 entre 193 naciones del mundo en lo que a políticas de ciberseguridad respecta, según el Índice Global de Ciberseguridad (GCI).

La calificación de seguridad informática de Ecuador es de apenas 26 sobre 100 puntos. En el continente está en el puesto 19 de 35 escalafones.

La extraña coincidencia

La oleada más intensa de ataques cibernéticos que ha sufrido Ecuador se desató desde abril del 2019, cuando el Gobierno de Lenín Moreno le retiró el asilo al activista informático Julian Assange.

En esos días, Ecuador recibió 40 millones de ataques de delincuentes informáticos, que saturaron e inutilizaron por horas y días los sitios web de la Presidencia, la Cancillería, el Consejo de la Judicatura, la Corte Constitucional, el Ministerio de Gobierno, varios ministerios, gobiernos seccionales y alcaldías.

Los ciberataques se originaron en Reino Unido, Estados Unidos, Holanda, Francia, Austria, Rumania, Alemania, Brasil e incluso en Ecuador.

Assange había recibido asilo en la Embajada de Ecuador en Reino Unido, durante el gobierno de Rafael Correa, pero ahora, el hacker más famoso del mundo será extraditado por la justicia británica.

Estados Unidos acusa a Assange precisamente de hackeo, extracción y divulgación de información clasificada, en total le han sido formulados 18 cargos federales, que podrían acarrearle una pena de prisión de 175 años.

Sombrero extorsionador

El 9 de febrero de 2021, el 'Hacker del Sombrero Negro' creó la cuenta @corphotarus "Hotarus Corp" en Twitter.

Fue allí donde publicó por primera vez la información que robó a uno de los bancos cuyo sistemas vulneró, exponiendo datos confidenciales.

En un link en la biografía de la cuenta escribió los datos de un canal de Telegram. "Trece días para hacer el pago o llegar a una negociación para el rescate de información", amenazó en un trino.

Con el apoyo de expertos informáticos, PRIMICIAS pudo descargar la información del enlace (link) donde aparecieron 11 archivos de texto, distribuidos en cuatro carpetas, para la descarga de la información extraída a la entidad financiera.

Desde la cuenta Hotarus Corp, Carlos exigía el pago de USD 2 millones en Bitcoins, para no publicar la información robada.

Una semana después, el 18 de febrero, se unió a la página GitHub. Su primera publicación fue el código utilizado para explotar la vulnerabilidad de la página de la institución financiera a la que había atacado.

Cuatro días más tarde, usó otra cuenta de Twitter (@theinformant0r), donde publicó capturas, atribuyendo el cambio de imagen de la página de capacitaciones del Ministerio de Economía que también había vulnerado.

Simultáneamente, en las cuentas Hotarus Corp y The Informant difundió una vulnerabilidad explotada en el Banco Central, mostrando un video de 20 segundos, con 540 GB de información.

El 27 de julio del 2021, a las 06:49, en la cuenta en Twitter, publicó: "Hoy el Banco sufrió el hackeo de 249 millones de registros de clientes que están a la venta. Petroecuador bajo ataque, venta de información privada, SRI e IESS".

Pero como no existen los crímenes perfectos, para negociar la venta de la información dejó el correo electrónico hotarusteam@protonmail, con lo cual abrió la puerta para su identificación.

Se mareó con la vacuna

Ese mismo 27 de julio, en su cuenta de Twitter publicó: "Ayer recibí la vacuna y me sentó mal mal...".

Con esos datos y con base en otra información divulgada por Carlos S.P. en sus redes, los agentes que seguían su rastro verificaron en la base de datos del Ministerio de Salud que se trataba del mismo individuo, confirmando que su vacunación fue programada el 26 de julio del 2021.

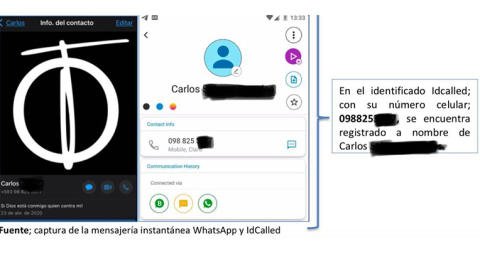

El correo electrónico vinculado a sus redes es taurusomar90@gmail.com y su número celular 0988253xxx, ambos están anclados a las redes sociales de Taurus Omar.

En estas cuentas tenía el mismo logo que en su mensajería instantánea, lo cual evidenció que se trataba del mismo personaje.

Otro error que permitió su identificación fueron los datos referenciales que subió a la página ZONE-H, donde los delincuentes informáticos publican los hackeos o 'defacements' a páginas gubernamentales.

En este caso se identificó con el alias Uroborox. Al hacer una búsqueda en Facebook y Twitter se estableció que en la página The Revolution Hacker también indicó ser Uroborox, mientras que en el perfil de Taurus Omar publicó imágenes diciendo que sus miembros eran hackers.

También le puede interesar:

Exagente de la Senain investigado por hackeos a más de 50 entidades

Carlos O. trabajó en la Senain por sus destrezas como hacker. Se estima que ha violentado sistemas informáticos de unas 50 entidades.

Compartir: