Atención con el 'whaling', la nueva táctica de los ciberdelincuentes para robar datos y dinero

El 'whaling' ataca a personas de alto rango en una empresa u organización, mediante correos electrónicos personalizados que buscan obtener datos confidenciales.

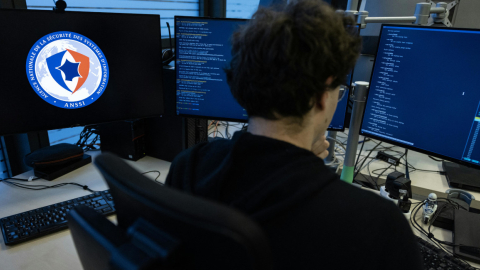

Un técnico de la oficina nacional de Francia de ciberseguridad detrás de un computador analizando datos de una empresa en París, el 24 de noviembre de 2022.

- Foto

AFP

Compartir:

Una vez inventado el 'smishing' o ataques por SMS, ahora los ciberdelincuentes se han ingeniado una nueva táctica para robar datos confidenciales. Se denomina 'whaling' y apunta a los llamados 'peces gordos' en una empresa, es decir, a los altos ejecutivos, directivos y quienes toman decisiones en una organización.

El término en inglés 'whaling', o también conocido como 'spearphishing', se deriva de la práctica de 'cazar ballenas' en Estados Unidos.

“Los ataques de whaling representan una amenaza grave y creciente para las organizaciones, que pueden resultar en pérdidas financieras significativas y comprometer información confidencial", dice Camilo Gutiérrez Amaya, jefe del Laboratorio de Investigación de ESET Latinoamérica.

¿Qué exactamente es el whaling y cómo funciona?

Técnicamente es un ataque cibernético sofisticado, que combina la ingeniería social avanzada y una investigación previa del ejecutivo o gerente de una empresa.

Por técnicas de ingeniería social, se conocen aquellos correos engañosos sobre falsas loterías o trabajos soñados en una isla del Caribe.

El resultado del whaling puede variar, puesto que una vez que los hackers atrapan a la víctima, le piden que entregue datos confidenciales de la empresa.

A otros, los inducen a descargar malware o archivos maliciosos en el computador de la compañía para robar información reservada.

Incluso a un tercer grupo, los hackers los engañan a tal punto que los ejecutivos transfieren dinero a las cuentas de los atacantes.

Cómo se difunde el whaling

Según explica el informe de ESET Latinoamérica, una manera de difundir el whaling es a través de fraudes a los CEO o máximos directores de una compañía.

Por lo general, los cibercriminales suplantan la identidad de los CEO y envían mensajes a directivos y colaboradores de la empresa u organización.

"A los atacantes le serán útiles los perfiles públicos de las personas, tanto en redes personales como Facebook, Instagram, Twitter, o perfiles profesionales en, por ejemplo, LinkedIn", expresa Gutiérrez Amaya de la firma de ciberseguridad.

Para suplantar la identidad, los hackers también toman información de los sitios web corporativos y de portales especializados de empresas.

Luego, envían un correo electrónico redactado con un sentido de urgencia para inducir una respuesta rápida. Puede incluir solicitudes para transferir fondos, compartir información confidencial, o hacer clic en un enlace malicioso.

Claves para identificar el ataque

Por su nivel de personalización y sofisticación, el whaling puede ser difícil de detectar, aunque hay algunas señales de advertencia a las que debe prestar especial atención:

- Remitente falsificado: A veces, puede parecer que los correos electrónicos provienen de una fuente confiable, pero un examen detallado puede revelar ligeras discrepancias en la dirección de correo electrónico.

- Solicitudes inusuales: Siempre se debe comprobar por otros canales de comunicación, si se recibe una solicitud de información confidencial o transferencias financieras urgentes.

- Errores gramaticales y ortográficos: Aunque la inteligencia artificial ha permitido crear correos falsos casi perfectos, es útil prestar atención a posibles errores en la redacción de los mensajes.

Pero, Gutiérrez Amaya destaca que la mejor 'arma' para combatir el whaling es la educación a los profesionales de una empresa, desde el rango inicial hasta el cargo más alto.

Lo idea que los empleados, gerentes y ejecutivos conozcan que no se debe compartir información tan confidencial sobre la empresa, ni su línea de trabajo en redes sociales, incluyendo la famosa red profesional LinkedIn.

Además, deben prestar atención a los correos de personas desconocidas y por fuera de la organización, dudar de lo que lean y verificar la información que envía el remitente.

Compartir: